- ANALIZA

- WIADOMOŚCI

Dżihad w Internecie

W tym tygodniu tekst ciut inny – miał być powrót do sprawy zamachu nad Lockerbie, ale napiszę o tym za tydzień. Tym razem o zagadnieniu bardzo na czasie, które zapewne spędza sen z powiek większości służb specjalnych świata, a jeśli jeszcze gdzieś nie spędza, to jak najszybciej powinno. Cyberterroryzm.

Ciarki przeszły mi po plecach gdy przeczytałam kilka dni temu w The New York Times tekst „Chinese Army Unit Is Seen as Tied to Hacking Against U.S.“, a jeszcze bardziej gdy przeczytałam raport, na bazie którego ów artykuł powstał. Myślę tu o raporcie firmy Mandiant, „Exposing One of China’s Cyber Espionage Units“, o którym pisało również Defence24. W dużym skrócie: Mandiant prześledziło i skontrolowało ataki hakerskie na przestrzeni kilku ostatnich lat na amerykańskie instytucje oraz prywatne firmy i odkryło, że najprawdopodobniej stoi za nimi tajna chińska jednostka wojskowa 61398, określana w raporcie także jako APT1 (Advanced Persistent Threat – Zaawansowane Stałe Zagrożenie). Skutkiem ataków były nie tylko kradzieże olbrzymich ilości danych, ale i śledzenie korespondencji najważniejszych osób w okradanych instytucjach i firmach. Zdaniem Mandiant, APT1 posiada rozbudowaną infrastrukturę systemów komputerowych na całym świecie, pracuje dla niej kilkaset, a być może nawet kilka tysięcy osób (w swoim raporcie firma ujawnia nazwiska trzech z nich). Po tym jak APT1 włamie się do serwerów czy komputerów ofiar, wraca do nich po jakimś czasie (po kilku miesiącach lub latach) i kradnie duże katalogi danych, głównie związanych z własnością intelektualną – przede wszystkim projekty technologiczne, dane patentowe, wyniki badań, biznesplany, wyceny, umowy, ale także e-maile i listy kontaktowe. Średnio po włamaniu APT1 pozostawia sobie dostęp do zaatakowanych sieci przez 356 dni, najdłuższe wykryte przez Mandiant włamanie trwało 4 lata i 10 miesięcy. Największy przypadek kradzieży własności intelektualnej skojarzony z APT1 to kradzież 6,5 terabajtów skompresowanych danych, dokonana na przestrzeni dziesięciu miesięcy. Co ciekawe, acz chyba niezaskakujące, profil atakowanych firm i instytucji pokrywa się z listą tych branż przemysłu, które Chiny określiły jako strategiczne dla swojego rozwoju. W sumie Mandiant wykrył ataki na 141 firm i instytucji, przede wszystkim amerykańskich (APT1 atakuje jedynie kraje anglojęzyczne). Firma podkreśla jedna, że opisane w raporcie działania hackerskie stanowią tylko część dużo większego problemu – dość dodać, że w Chinach działa około 20 jednostek typu APT. To w skrócie. Osobom znającym angielski, polecam lekturę całego raportu – napisany w przystępny sposób, a naprawdę bardzo ciekawy.

Lektura raportu Mandiant przypomniała mi o innej analizie, którą opublikowano pod koniec stycznia, a która także dotyczy cyberterroryzmu, aczkolwiek w innej odsłonie. Raport „The State of Global Jihad Online“ („Światowy Dżihad w Internecie“) został przygotowany przez amerykański think-tank New America Foudnation. Zdaniem autorów raportu – Aarona Y. Zelina i Richarda Borow Fellowa, kwestią czasu jest by terroryści oprócz dyskusyjnych forów internetowych, zaczęli regularnie używać mediów społecznościowych (przede wszystkim Twittera i Instagramu) do przeprowadzania i nagłaśniania swoich operacji.

W 2002 r. w liście do przywódcy talibańskiego, mułły Muhammeda Omara, Osama bin Laden pisał: „Jest oczywistym, że w tym wieku walka przy użyciu mediów jest jedną z najmocniejszych metod; właściwie może ona stanowić 90% przygotowań do walk.“ Duża część tej wojny przy użyciu mediów właśnie się odbywa – ale są to już nie tylko media tradycyjne, ale i media społecznościowe.

Autorzy raportu dzielą medialną działalność dżihadystów na cztery fazy, różniące się przede wszystkim wykorzystywanymi narzędziami:

od 1984 – transmisje i nagrania VHS z kazaniami, wykładami, a nawet zdjęciami z walk oraz artykuły w magazynach i gazetach

połowa lat 90tych – strony internetowe tworzone i w pełni kontrolowane przez wysoko postawionych działaczy

początek XXI w. – fora internetowe

obecnie – media społecznościowe,

Jesteśmy właśnie świadkami zmieniającej się „medialnej“ rzeczywistości świata terroru. W okresie 2004-2009 istniało od pięciu do ośmiu aktywnych, popularnych międzynarodowych forów internetowych. W 2012r. było ich mniej: od trzech do pięciu. Coraz popularniejsze stają się natomiast małe fora, przede wszystkim arabskojęzyczne. Autorzy raportu widzą trzy możliwe przyczyny tej sytuacji:

światowy dżihad traci na znaczeniu

media społecznościowe przyciągają więcej młodych dżihadistów i tam przenoszą oni swoją aktywność

zintensyfikowane ataki hackerskie na fora zniechęcają do korzystania z nich.

W mediach społecznościowych przede wszystkim umieszczane są newsy, artykuły i eseje, wideo-hołdy dla działaczy terrorystycznych i anashidy (dozwolone przez islam pieśni). Dają one także dżihadystom nawet najniższego szczebla możliwość wyrażania własnych opinii, dyskutowania i interakcji z innymi dżihadystami, ale i zwykłymi użytkownikami Internetu.

Przenoszenie się dżihadystów z forów internetowych do platform społecznościowych stanowi olbrzymie wyzwanie dla działań antyterrorystycznych – zdecentralizowane i prawdziwie globalne media społecznościowe są dużo trudniejsze do kontrolowania. Wyjście dżihadystów poza zamknięte fora internetowe może także oznaczać intensyfikację działań rekrutacyjnych. Taka rekrutacja przy użyciu mediów społecznościowych już się odbywa. W 2009 r. w Pakistanie zatrzymano grupę pięciu mężczyzn z Waszyngtonu, którzy chcieli dołączyć do bojowników walczących przy granicach z Afganistanem. Nazywani później „Virginia Five“ (Piątka z Virginii), prawdopodobnie wyjechali do Pakistanu po tym, jak talibański rekruter skontaktował się z jednym z nich poprzez Youtube, bo znalazł pozytywny komentarz do filmu o ataku na amerykańskie wojska. W USA głośna była także sprawa tzw. „Jihad Jane“ – Colleen LaRose, podejrzanej o współudział w działaniach terrorystycznych wymierzonych w obywatela Szwecji, autora karykatury Mohameda. LaRose przeszła na islam po tym jak poznała w internecie Muzułmanów. Także w Internecie została zwerbowana przez terrorystów do dołączenia do dżihadu. Kobieta umieszczała w Internecie i komentowała filmy o Al Kaidzie i jej działaniach, nawiązywała kontakty z innymi dżihadystami, szukała finansów dla organizacji, a przede wszystkim stała się częścią planowanej akcji terrorystycznej. Jej historia jest dowodem na to jak naprawdę łatwo jest znaleźć w Internecie treści związane z dżihadem i jak łatwo można nawiązywać kontakty z dżihadystami. . Warto przy tym zwrócić uwagę, że to media społecznościowe zgubiły de facto LaRose – zostawiła w sieci na tyle dużo śladów, że udało się stworzyć sieć jej powiązań, a przez to rozbić całą siatkę terrorystyczną (pierwszą dżihadową grupę w Irlandii).

Prawdopodobnie konta organizacji dżihadowych póki co powstają na Twitterze nie po to by były głównym miejscem przekazywania wrażliwych treści między aktywistami, ale by stanowiły zaplecze dla forów internetowych oraz były miejscem ratunkowym, jeśli forum z jakiegoś powodu przestanie działać. Twitter wykorzystywany jest także do przekazywania „breaking news“. Eksperci pracujący nad raportem obawiają się, że wkrótce terroryści zaczną wykorzystywać media społecznościowe także do relacjonowania live na Twitterze swoich działań, zwłaszcza brutalnych aktów terroru. Przedsmak tego mogliśmy zobaczyć w marcu 2012 r. 19 marca Mohamed Merah otworzył ogień i zamordował trójkę dzieci i rabina przed szkołą w Tuluzie. Dżihadyści na swoich forach od razu zaczęli nazywać go „księciem z Tuluzy“ i podkreślać, że powinien stać się przykładem, za którym pójdą inni. W czasie gdy Merah ukrywał się przed policją, prawdopodobnie założył twitterowe konto (@mohamed_merah), na którym tweetował na żywo opis tego, co się dzieje. Kilkakrotnie o swoich działaniach zbrojnych tweetował też już al-Shabaab w swoich #JihadDispatches (komunikaty dżihadu) – organizacja używa tego hashtagu gdy pisze o Somalii. Bardzo popularny jest hashtag #jihad, pisany po angielsku i po arabsku.

Media, także społecznościowe, poza prowadzeniem operacji propagandowych i działań psychologicznych, wykorzystywane są również do pozyskiwania środków finansowych.

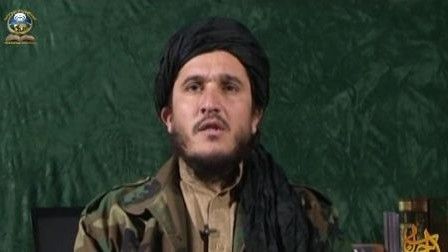

Raport New America Foundation w ciekawy sposób opisuje także jak treści od działaczy Al Kaidy wysokiego szczebla są przekazywane dalej w świat, co jednocześnie może być dowodem przeczącym tezie, że dzisiejsza Al-Kaida jest tworem zdecentralizowanym, albo jak niektórzy wręcz sugerują – już nieistniejącym. Prawdopodobnie wygląda to tak: Ajman Al-Zawahiri nagrywa gdzieś w Pakistanie wiadomość wideo. Kurierzy zawożą nagranie do bezpiecznej kryjówki As-Sahab, domu produkcyjnego Al Kaidy. Tam, Adam Gadahn (amerykański islamista i działacz Al Kaidy, jeden z najbliższych współpracowników bin Ladena) i jego koledzy montują nagranie, dodają grafiki i anashidy, ewentualnie dogrywają lektora. As-Sahab wysyła gotowy produkt do al-Fajr Media, które rozprowadza nagranie na różnych stronach i forach internetowych. Najprawdopodobniej potem użytkownicy owych for wprowadzają nagranie na strony umożliwiające dzielenie się i ściąganie nagrań wideo. Zazwyczaj pliki są szyfrowane. Forum internetowe ma obowiązek promować nagranie – otrzymują od as-Sahab lub al-Fajr, bądź też sami muszą stworzyć, gify. Wideo jest umieszczane w nowym, promowanym wątku na forum. Indywidualni użytkownicy forum, którzy ściągną film z serwerów, mogą go potem umieszczać na takich stronach jak np. YouTube, Dailymotion czy Archive.org. Coraz częściej nagrania umieszczane są także na Facebooku i Twitterze.

Na przełomie marca i kwietnia 2012r. duże fora dżihadowe na kilka lub kilkanaście dni przestały działać. Nie wiadomo co się stało, prawdopodobnie był to wynik działań agencji wywiadowczych, ale nikt się do tego nie przyznał. W tym czasie Al-Kaida nie przygotowywała żadnych oświadczeń, a al-Fajr jakiegokolwiek nagrania wideo, mimo że ruch z dużych forów przeniósł się na mniejsze. Wiele organizacji założyło jednak w tym czasie konta na Twitterze, m.in. Ansar al-Mujahidin Arabic Forum (@as_ansar – ponad 10 tysięcy obserwujących) czy somalijski al-Qimmah Islamic Network (@AlqimmahNetwork). Na Twitterze są także Madad News Agency z Jemenu (@W_mdd), znany eseista dżihadowy Asad al-Jehad2 (@AsadAljehad2 – ponad 9 tysięcy obserwujących) czy Muhammad al-Zawahiri (@M7mmd_Alzwahiri), brat lidera Al Kaidy i działacz islamski w Egipcie.

Głównym językiem dżihadowych forów jest arabski, natomiast na Twitterze najpopularniejsze są konta prowadzone w języku angielskim. Przykładowo, z trzech kont al-Shabaab (@HSMPress, @HSMPress_arabic i HMSpress_somali), somalijskiej organizacji powiązanej z Al Kaidą, najpopularniejsze było to prowadzone po angielsku. Pod koniec kwietnia ubiegłego roku miało ponad 12 tys. followersów (somalijskie – zaledwie 146 osób), w styczniu tego roku – ok. 20 tysięcy. Zostało jednak zamknięte po tym jak na twitterowym koncie najpierw al-Shabab ogłosiło, że zabije francuskiego zakładnika, Denisa Allexa, a potem napisało, że to zrobiło. Twitter uznał, że wpisy pogwałciły zasadę nieumieszczania w serwisie treści dotyczących przemocy. Jednak na początku lutego al-Shabaab założyło nowe konto, a jeden z pierwszych tweetów brzmiał: „zabić posłańca i zakazać publikacji prawdy poprzez wyciszanie waszych oponentów – to nie jest sposób na wygranie wojny ideologicznej.“

Amerykańskie prawo zakazuje umożliwiania wskazanym grupom terrorystycznym, w tym Al-Kaidzie i Talibom, korzystania z jakichkolwiek usług. Ale wykazanie w mediach społecznościowych bezpośredniej relacji między założonym kontem a taką organizacją, bardzo często jest wręcz niemożliwe. Przede wszystkim np. Al Kaida nie używa swojej nazwy przy rejestracji, bo takie konto zapewne byłoby szybko usunięte. Ale odnalezienie treści z nią związanych bywa proste. Konto @alemarahweb umieszcza na Twitterze linki do oficjalnej strony Islamskiego Emiratu Afganistanu – czyli Talibów, a @al_nukhba do arabskojęzycznej strony Nukhba al-Ilam al-Jihadi lub Jihadi Media Elite, na której umieszczone są transkrypcje wideo- i audio-przekazów przygotowywanych przez Al Kaidę i jej współpracowników w Jemenie, północnej Afryce i w Iraku.

Przepisy np. Facebooka i YouTube wyraźnie zakazują umieszczania treści tego typu na swoich portalach i regularnie usuwają materiały lub zamykają strony, które promują lub pokazują akty terroru. Twitter nie ma w swoim regulaminie żadnych zapisów, które wiązałyby się z tym zagadnieniem.

Mimo że ich popularność spada, zdaniem autorów raportu „The State of...“, fora zostaną najpopularniejszą formą komunikacji dla dżihadystów. Twitter jest bardziej publiczną przestrzenią, nie daje takiego komfortu niż chronione hasłem dyskusje. Ale może być przydatnych dla tych organizacji przede wszystkim w relacjonowaniu bieżących wydarzeń i „breaking news“. Można spodziewać się, że terroryści będą go także wykorzystywać w sytuacji gdy będą potrzebowali szybkiej reakcji i gdy będą chcieli nagłośnić brutalne działania i wydarzenia.

Gdy w 1972 cały świat po raz pierwszy na żywo oglądał zamach terrorystyczny w Monachium, i terroryści, i ci którzy z nimi walczyli i mieli walczyć, mniej więcej w tym samym czasie zrozumieli jak wielką siłę mogą mieć w tej walce media. Dziś, w świecie otoczonym wielką siecią, w którym informacje rozpowszechniane są tak szybko, a kontakt z człowiekiem po drugiej stronie globu jest możliwy tak łatwo jak nigdy dotąd, przewagę zaczyna mieć jedna ze stron. Niestety, ta z gigantyczną ilością skradzionych danych na swoich serwerach, z sympatykami być może bardziej technologicznie zaawansowanymi, bardziej aktywnymi, a zapewne i bardziej licznymi niż pracownicy tych, którzy mają na nich mieć oko. Bo po prostu zrozumieli siłę nowych technologii wcześniej...

Żeby pozbyć się tych wszystkich ciarek, które przeszły mi po kręgosłupie po przeczytaniu amerykańskich raportów i analiz, sięgnęłam po raport kwartalny kwiecień-czerwiec 2012 naszego Rządowego Zespołu Reagowania na Incydenty Komputerowe (cert.gov.pl). „W drugim kwartale 2012 roku miały miejsce incydenty związane przede wszystkim z ujawnianiem typowych podatności w zakresie bezpieczeństwa teleinformatycznego administracji państwowej. Nie odnotowano incydentów naruszających w znacznej mierze dostępności zasobów centralnych i naczelnych organów administracji państwowej. (...) odnotowana została znacząca ilość ataków mających na celu podmianę zawartości strony głównej.“ Właściwie raport CERT mnie uspokoił. Choć to taki trochę spokój z horrorów C - kiedy wydaje się, że wszystkie zombiaki w filmie wyginęły, w ostatniej scenie widzimy jednego małego chowającego się za krzakami. No więc... W przypadku 22,40% „incydentów komputerowych“ w Polsce, źródłem ataków były sieci komputerowe przypisane do Polski, 22,15%... do Chin.

Beata Biel

Więcej w temacie:

- Aaron Y. Zelin i Richard Borow Fellow, raport „The State of Global Jihad Online“

- Aaron Y. Zelin „#Jihad’s social media trend”

- „Social Media in Jihad and Counterterrorism”

- Magdalena Adamczuk „Ewolucja strategii i metod działania islamskich ugrupowań terrorystycznych i ich wpływ na bezpieczeństwo Polski”

- Raport kwartalny CERT.GOV.PL kwiecień – czerwiec 2012 (cert.gov.pl)

WIDEO: Polska broń atomowa? Wschód NATO potrzebuje bomby | Skaner