- ANALIZA

Polskie systemy zarządzania obroną powietrzną: Cz. III - nowe wyzwania

W trzeciej części artykułu dotyczącego polskich systemów zarządzania obroną powietrzną, skupiono się rozwoju systemów automatyzacji dowodzenia i kierowania w ich dążeniu do doskonałości. Aspektach operacyjnych takich jak: potrzeba ciągłego rozwoju, integracja, interoperacyjność, wspólna świadomość sytuacyjna, przewaga informacyjna, szkolenie. Aspektach bezpieczeństwa funkcjonalnego i cyberbezpieczeństwa. Aspektach eksploatacyjnych – planowanie cyklu życia systemów. Autorem tekstu jest Andrzej Kątcki, PIT-RADWAR S.A.

Autor. PGZ

Artykuł sponsorowany, partner publikacji PGZ S.A.

Zacznijmy od zdolności (nowych możliwości) wynikających z zapewnienia szerokiego zakresu wymiany informacji w rozproszonych strukturach dowodzenia – nowego podejścia do rozwiązania zadania integracji i zapewnienia interoperacyjności. Do określenia tej cechy integracji używa się przymiotnika „sieciocentryczny", który zdaniem autora nie jest określeniem technicznym ani operacyjnym, ale niestety stał się pojęciem marketingowym często używanym z dużym niezrozumieniem problemu.

Stosowane są dwa angielskie pojęcia związane z tematyką tzw. sieciocentryczności – „Network Centric Warfare" i „Network Enabled Capability" oba te pojęcia odnoszą się do efektów, jakie można osiągnąć dzięki nowemu podejściu do integracji systemów wspomagających procesy dowodzenia i kierowania. Pierwsze odnosi się do nowych możliwości prowadzenia walki, drugie do możliwości osiągniecia nowych, użytecznych zdolności wykorzystywanych w działaniach bojowych. Aby wyjaśnić, na czym polega to nowe podejście do integracji i jakie znaczenie w tym kontekście ma słowo „Network", bo nie jest to „sieć" w klasycznym - technicznym rozumieniu tego słowa w języku polskim, należy posłużyć się pojęciem „networking", bo to ono stanowi klucz do wyjaśnienia istoty problemu. Angielskie słowo „networking" oznacza: być w kontakcie, porozumiewać się. Pojęcie „networking" jest dosyć powszechne w środowiskach biznesowych i oznacza nawiązywanie kontaktów biznesowych. Dzięki tym korzystnym kontaktom – ich posiadaniu, utrzymywaniu i wykorzystywaniu w odpowiedni sposób, można osiągnąć dodatkowe efekty (np. finansowe). W biznesie wymaga to nawiązywania, budowania i utrzymywania relacji i wzajemnego wsparcia w sferze zawodowej.

Podobnie będzie to wyglądać w środowisku działań bojowych, w którym dzięki istnieniu powiązań informacyjnych wykorzystywanych w odpowiedni sposób można osiągnąć lepsze efekty działań np. lepszą skuteczność wykorzystania środków bojowych. W literaturze ten zbiór powiązań informacyjnych jest nazywany „information grid" (siatką powiązań informacyjnych) by nie mylić tego pojęcia z technicznym „network" (np. siecią WAN). Information Grid to znacznie więcej niż WAN (WAN może być technicznym sposobem realizacji, częścią Information Grid). Istotą są powiązania informacyjne - ich istnienie, a nie sposób ich technicznej realizacji.

Tak więc, nowe możliwości i lepsze efekty działań na polu walki, o których była mowa wcześniej, można osiągnąć dzięki siatce powiazań informacyjnych. Może się wydawać, że w tym stwierdzeniu nie ma nic nowego, bo powiązania informacyjne w strukturach dowodzenia istniały od zawsze. Nowością jest wymagana liczba tych powiązań – do osiągnięcia ww. celów, potrzeba ich znacznie więcej. To ogromna różnica, gdyż dotychczas takie powiązania istniały, ale miały znaczenie lokalne, a teraz mówimy o powiązaniach, które mają znaczenie globalne.

Drugim ważnym aspektem tego nowego spojrzenia na integrację jest odpowiednie wykorzystanie tych powiazań informacyjnych – zbudowanie relacji pomiędzy podmiotami biorącymi udział w operacji umożliwiając im współdzielenie się informacją (ang. information sharing) oraz bezpośrednią współpracę.

Mówiąc o wykorzystaniu powiązań informacyjnych użyto określenia odpowiednie, a więc mające konkretny cel, realizujące konkretne potrzeby. W ten sposób dochodzimy do zdefiniowania jednego z takich celów, jednej z takich potrzeb tzn. do uzyskania tzw. przewagi informacyjnej (ang. information superiority). Przewagę informacyjną można określić jako korzyść wynikającą ze zdolności do gromadzenia, przetwarzania i rozpowszechniania informacji przy jednoczesnej zdolności do jej użycia1.

Przewagę informacyjną można również scharakteryzować w następujący sposób:

- Wiem więcej – lepiej działam, bo moje możliwości wynikają z posiadania „lepszej" informacji - informacji bardziej aktualnej, bardziej precyzyjnej, dokładniejszej, o większej szczegółowości, większej wiarygodności niż posiada przeciwnik.

- Warunkiem osiągnięcia przewagi informacyjnej jest posiadanie „właściwej" informacji (takiej jaka jest potrzebna w danej chwili, w danym miejscu), dostarczenie tej „właściwej" informacji „właściwej" osobie, we „właściwe" miejsce i we „właściwym" czasie oraz posiadanie zdolności (możliwości) wykorzystania tej informacji.

Podsumowując, można przytoczyć za Tomaszem Szubrychtem, że „...zasadniczą ideą jest maksymalizacja wykorzystania dostępnych informacji w celu zwiększenia potencjału bojowego poprzez ich dystrybucję do wszystkich potencjalnych odbiorców..."2.

Autor. MBDA.

Idea, że przewaga informacyjna może być wykorzystana do osiągnięcia przewagi militarnej jest generalnie słuszna, ale należy pamiętać, że może, ale nie musi - bo przewagi informacyjnej nie da się zmierzyć (brak wiedzy o tym co w danym momencie wie przeciwnik). Natomiast, z całą pewnością można stwierdzić, że osiągnęliśmy sukces, bo posiadaliśmy konkretną informację. Dlatego, zgodnie z tym podejściem do integracji, ważniejsze jest byśmy po swojej stronie zbierali informacje i maksymalnie wykorzystali fakt ich posiadania. Posiadanie i umiejętność wykorzystania informacji, co prawda nie zwiększa potencjału bojowego, ale umożliwia jego efektywniejsze wykorzystanie. Dlatego słuszniejszym wydaje się stwierdzenie, że powinniśmy dążyć do osiągania potencjalnej przewagi informacyjnej, czyli naszym celem powinno być zbieranie, przetwarzanie i dystrybucja informacji.

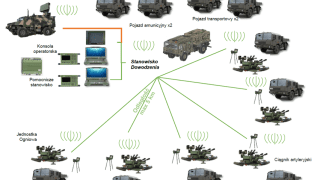

Kolejnym zagadnieniem, na którym należy się pochylić, mówiąc o tym nowym podejściu do integracji systemów, jest przetwarzanie informacji. W tym aspekcie w systemie występują producenci danych lub informacji i konsumenci danych i informacji. I tak na przykład w systemie OP;

- radar/sensor jest producentem danych,

- obiekt odpowiedzialny za opracowanie informacji typu RAP jest jej producentem (obiekt CRR-20 systemu DUNAJ), ale również jest konsumentem danych radarowych,

- środek ogniowy (np. zestaw rakietowy) jest producentem danych statusowych i jednocześnie jest konsumentem danych radarowych i komend sterowania,

- stanowisko dowodzenia OPL (obiekt SDP-20 systemu PRZELOT-SAMOC) jest konsumentem informacji RAP, danych radarowych i informacji statusowych systemów ogniowych, natomiast jest producentem rozkazów kierowania środkami walki.

Należy zwrócić uwagę na dwa istotne fakty:

- producent informacji nie zna konsumentów informacji, którą produkuje,

- producent informacji ma jednocześnie wielu klientów.

To wyróżnia systemy o cechach sieciocentrycznych od systemów poprzedniej generacji tzw. platformocentrycznych, gdzie producent miał przeważnie jednego klienta.

W niektórych rozwiązaniach producenta danych/informacji określa się jako usługodawcę, a konsumenta usługobiorcą, stąd też powstała cała koncepcja integracji systemów dowodzenia i kierowania (systemów C2) znana pod pojęciem architektury zorientowanej na usługi tzw. SOA (ang. Service Oriented Architecture)3. Ten aspekt należy do strony organizacyjnej i technicznej procesu wymiany informacji między komponentami systemu - określa jeden ze sposobów dystrybucji danych/informacji oraz związany z nim sposób pozyskiwania danych/informacji, które mają formę usługi4.

Kolejnym celem zbierania i przetwarzania informacji jest zapewnienie świadomości sytuacyjnej. Aby to wymaganie spełnić konieczne jest zbieranie danych o bieżącej sytuacji w przestrzeni prowadzenia działań bojowych - informacji o wojskach własnych i przeciwnika (suma informacji typu Recognised Ground Picture, Recognised Air Picture, Recognised Maritime Picture) oraz informacji powiązanych - wzbogacających ją o inne dane taktyczne, takie jak: plany teatru działań, warunki środowiskowe, posiadane zasoby, informacje wywiadowcze, logistyczne i pogodowe. Te wszystkie informacje ukryte są pod angielską nazwą Common Operational Picture (COP). W języku polskim dla tego produktu informatycznego wprowadzana jest nazwa Połączony Obraz Sytuacji Operacyjnej (POSO). To ten obraz stanowi źródło kształtowania świadomości sytuacyjnej u jego użytkownika. Jego interpretacja i zrozumienie wymaga od użytkownika wiedzy specjalistycznej i doświadczenia oraz kontekstu rozkazodawczego operacji militarnej, której dotyczy (Rysunek 17).

Autor. Andrzej Kątcki, PIT-RADWAR S.A., PGZ

Opracowanie własne na bazie: Howard i inni "Technical Decision Making" The Interaction of Human Perception and Judgment with Automated Information Processing and Presentation (RTO–EN-019).

Należy zwrócić uwagę, że nie ma jednego uniwersalnego COP. Taki obraz jest zwykle dedykowany – jego zawartość, obszar, którego dotyczy są zależne od szczebla i przeznaczenia stanowiska dowodzenia. Prezentowany na stanowiskach pracy jest dopasowany do zadań korzystających z nich osób funkcyjnych. W tym miejscu dochodzimy do istotnej cechy tego nowego spojrzenia na integrację. Spełnienie tych potrzeb będzie możliwe, gdy powszechnie będzie dostępna informacja źródłowa (informacja z sensorów), dlatego jedną z istotnych cech tego nowego spojrzenia na integrację jest powszechny dostęp do informacji ze źródeł informacji (z sensorów). Każdy użytkownik tych samych danych i informacji źródłowych może je przetwarzać w sposób dedykowany swoim potrzebom.

Różny sposób wykorzystania informacji z sensorów radiolokacyjnych można zaobserwować w systemie OP i tak dla opracowania informacji RAP, by opracować informację o sytuacji powietrznej z całej przestrzeni powietrznej wykorzystywana jest fuzja informacji z dużej liczby radarów, natomiast do kierowania ogniem środków walki wykorzystywana jest informacja z radarów wybranych, które pokrywają obszar przemieszczania się celu powietrznego – w tym przypadku mówimy o funkcji „sensor to shooter integration" – to jedna z możliwości jaką oferują systemy o cechach sieciocentrycznych. Cechy te posiadają opracowane przez PIT-RADWAR systemy DUNAJ i PRZELOT-SAMOC.

Efektem takiego podejścia do opracowania i prezentacji obrazu sytuacji operacyjnej w przestrzeni działań bojowych (spójnych podzbiorów obrazu sytuacji w przestrzeni działań bojowych) jest wspólna świadomość sytuacyjna wszystkich uczestników operacji bojowej. Ta wspólna świadomość sytuacyjna stanowi nową wartość bojową, która może być wykorzystana do synchronizacji działań. Pozwala zastąpić synchronizację czasową, synchronizacją zdarzeniową, która jest znaczenie efektywniejsza np. rozpoczynam swoje działania, gdy w obrazie sytuacyjnym zaobserwuję, że mój partner osiągnął umówioną pozycję. Pozwala ona również na podejmowanie lepszych (korzystniejszych) decyzji, bo znając zamiar dowódcy (cel operacji), samodzielnie oceniając bieżącą sytuację, możemy podejmować decyzje sprzyjające osiągnięciu celu operacji – ta nowa możliwość zwana jest samosynchronizacją działań (Rysunek 18).

Autor. Andrzej Kątcki, PIT-RADWAR S.A./PGZ

W procesie zbierania i dystrybucji informacji można zauważyć pewne stopnie dojrzałości interoperacyjności - logikę rozwoju:

- Istnienie sieci wymiany informacji daje możliwość dzielenia się informacją (information sharing).

- Wzajemne dzielenie się informacją (wymiana informacji) powiązane ze współpracą (collaborating) umożliwia podwyższenie jakości informacji każdej ze stron czyli w efekcie wspólną świadomość sytuacyjna (situation awareness).

- Wspólna świadomość sytuacyjna umożliwia współpracę polegająca na samosynchronizacji działań (self-synchronisation).

Dopiero w efekcie spełnienia tego ostatniego warunku możemy otrzymać istotnie większą efektywność działań.

Mówiąc o dojrzałości systemów automatyzacji dowodzenia i kierowania – Systemów C2 (Command and Control) warto pochylić się nad pojęciem systemów C4ISR - Command, Control, Communications, Computers and Intelligence, Surveillance and Reconnaissance. Co musi zostać spełnione by system określany jako C2 można było zaliczyć do klasy systemów C4ISR? Nowe terminy występujące w tym określeniu to:

- Communication – w tym kontekście należy kojarzyć z możliwością szerokiej wymiany informacji, o której mowa była wcześniej.

- Computers - należy wiązać z przetwarzaniem dużej ilości informacji z różnych źródeł – korelacji, fuzji zapewniających w efekcie wiedzę o tym co nas otacza w przestrzeni walki.

- Intelligence, Surveillance and Reconnaissance - określa zestaw produktów i usług, które wspierają dowódców i ich sztaby w procesie oceny działań przeciwnika i wypracowania decyzji na przeciwdziałanie. Źródłami tych produktów rozpoznawczych są:

o Intelligence – (wywiad, rozpoznanie) powinno oznaczać zdolność do zrozumienia (rozpoznania) zamiaru i działań potencjalnego przeciwnika,

o Surveillance - (śledzenie, nadzorowanie) powinno być rozumiane jako zdolność do monitorowania działań środków własnych i potencjalnego przeciwnika (zdolność ta występowała w systemach C2 ograniczając się do opracowania tzw. informacji RAP),

o Reconnaissance - (rozpoznanie, rekonesans) oznacza zdolność do wykrywania i odnajdywania obiektów przeciwnika.

W uproszczeniu system C4ISR musi dodatkowo wspierać nowe zdolności w systemach dowodzenia i kierowania. Można więc traktować to jako cel rozwojowy dla systemów C2.

Podsumowując zalety wynikające z możliwości prowadzenia działań przy szerokiej wymianie informacji umożliwiającej uzyskanie przewagi informacyjnej trzeba przypomnieć, że warunkiem tej sytuacji jest posiadanie jednoczesnej łączności w wielu relacjach. Szczególna wartość tych rozwiązań uwidacznia się w systemie OP, w którym dzięki rozległości obszarowej obrazu RAP, posiadamy informację o wykrytych celach powietrznych ze znacznym wyprzedzeniem czasowym przez co uzyskuje się dłuższy czas na podjęcie decyzji o zwalczaniu. Brak łączności lub duże jej ograniczenie niwelują wszystkie zalety opisanych rozwiązań.

Sieci wymiany informacji w rozproszonych systemach wspomagania dowodzenia i kierowania budowane są, jako rozległe sieci IP-WAN. Taka sieć bazuje na routerach szkieletowych łączonych pomiędzy sobą indywidualnymi łączami punkt-punkt (najczęściej przy wykorzystaniu łącz dzierżawionych lub łącz radioliniowych). Jeżeli zapewnimy połączenie każdego węzła z dwoma lub trzema innymi węzłami sieci to zapewnimy wielodrogowość transportu informacji, a tym samym podwyższenie niezawodności funkcjonowania sieci, gdyż uszkodzenie pojedynczego węzła sieci lub pojedynczej relacji (lub nawet kilku relacji) nie musi ograniczać możliwości wymiany informacji w niezbędnych dla systemu relacjach.

Należy zwrócić uwagę, że w dzisiejszych czasach atak na węzły łączności może być bardziej efektywny niż na sensory czy środki rażenia. Węzły łączności, które są emiterami fal elektromagnetycznych są stosunkowo łatwe do wykrycia, a ich manewrowość na polu walki jest ograniczona, stąd wynika, że mogą się stać łatwym celem dla przeciwnika.

Projektanci systemów automatyzacji dowodzenia i kierowania mają dzisiaj dodatkowe zadanie - dbanie o tzw. funkcjonalne bezpieczeństwo systemu. W nomenklaturze natowskiej zwane „functional safety". Idea takich rozwiązań wywodzi się z lotnictwa, gdzie bezpieczeństwa latania jest dla każdego oczywiste. Systemy zapewnienia jakości oparte o ISO 9000, które posiada większość firm, mają zapewnić powtarzalności produkcji – zgodność produktu z ocenionym prototypem rozumiana jako zgodność funkcjonalna i konstrukcyjna z rejestracją wszystkich zmian, jakich dokonano w cyklu życia produktu (zarzadzanie konfiguracją). Uznano jednak, że system zapewnienia jakości oparty o ISO 9000 niewystarczająco zabezpiecza powtarzalność cech związanych z bezpieczeństwem.

Bezpieczeństwo można określić jako stan, w którym możliwość wystąpienia szkody wśród osób lub mienia jest zminimalizowana oraz dzięki celowo prowadzonemu ciągłemu procesowi identyfikacji zagrożeń i zarządzaniu ryzykiem bezpieczeństwa, utrzymuje się na dopuszczalnym poziomie.

Zalecenia dotyczące polityki bezpieczeństwa w organizacjach są ujęte np. w normie branżowej PN‑EN 61508 „Bezpieczeństwo funkcjonalne układów sterowania", która omawia bezpieczeństwo funkcjonalne układów elektrycznych i elektronicznych, w tym programowalnych.

U podstaw wdrażania systemu wspomagającego zarządzanie bezpieczeństwem w firmach jest fakt, że w każdym systemie stworzonym i zarządzanym przez człowieka, błędy i pomyłki oraz awarie techniczne występowały, występują i będą występować, mimo wszelkich podejmowanych wysiłków zmierzających do ich eliminacji. Zarządzanie bezpieczeństwem stanowi element systemu zarządzania w organizacji. Jest ono ukierunkowane na identyfikację zagrożeń, które mogą mieć wpływ na bezpieczeństwo i świadome zarządzanie ryzykiem ich wystąpienia ograniczając te ryzyka do tak niskiego poziomu, jaki jest rozsądny i praktycznie możliwy (z ang. ALARP - as low as reasonably practicable).

Zarządzanie bezpieczeństwem w organizacji obejmuje identyfikację zagrożeń (hazards) w takich obszarach jak np.:

- bezpieczeństwo finansowe (problemy finansowe mogą spowodować pozyskiwanie do produkcji materiałów tańszych co może spowodować pogorszenie parametrów niezawodnościowych produktu);

- zarzadzanie zasobami ludzkimi (np. wpływ fluktuacji kadrowych na procesy wytwórcze bo np. kompetencje firm to nie tylko posiadane technologie i dokumentacja, ale i doświadczenie ludzi bo nie wszystko można opisać w dokumentacji);

- utrzymanie parametrów procesów technologicznych wykorzystywanych w produkcji (niedotrzymywania parametrów technologicznych np. procesu lutowania na tzw. „fali" pogarsza niezawodność produktu – „zimne luty").

Jak wynika z powyższych przykładów dbanie o bezpieczeństwo szuka zagrożeń w organizacji firmy w otoczeniu procesu produkcyjnego podczas, gdy system zapewnienia jakości oparty o ISO 9000 dotyczy samego procesu produkcyjnego. Oba te systemy muszą jednocześnie istnieć w organizacji i tworzyć efekt synergiczny.

Bardzo istotnym elementem zapewnienia bezpieczeństwa produktu finalnego jest proces projektowania. Każdy element produktu finalnego powinien być poddany ocenie bezpieczeństwa. To więcej niż ocena poprawności wykonania – np. dodatkowo ocena wpływu jego niesprawności na niezawodność - bezpieczeństwo produktu finalnego. Taka ocena może wpłynąć na jego finalną konstrukcję. Ocenie i badaniom podlegają algorytmy i moduły programowe, bo również wpływają na bezpieczeństwo produktu finalnego. Wymienione czynności nie są nowością w procesie projektowania, nowością jest kompleksowe podejście do problemu i cel – bezpieczeństwo produktu finalnego, który każe szukać zagrożeń znacznie szerzej niż dotychczas. Procedury realizacji projektów muszą uwzględniać konieczność prowadzenia takich ocen – nie może to wynikać tylko z dobrych praktyk projektowych. Jednym z obowiązków jest prowadzenie analizy bezpieczeństwa produktu np. poprzez opracowanie dokumentu „Functional Hazard Analysis" (analiza zagrożeń dotyczących bezpieczeństwa funkcjonalnego produktu), który jest bazą do zarządzania bezpieczeństwem produktu zarówno w procesie projektowania, produkcji jak i eksploatacji (zalecenia dla przyszłego użytkownika).

PIT-RADWAR wdraża w swojej organizacji Safety Management System (SMS). SMS jest rozwiązaniem, dedykowany systemom lotniczym, jednak może być również wykorzystywany do kompleksowego zarządzania bezpieczeństwem systemów informatycznych, których funkcjonalność zależy od oprogramowania (jest bardziej odpowiedni dla profilu działalności PIT-RADWAR niż norma IEC 61508). PIT‑RADWAR realizuje między innymi stację naziemną dla systemów bezpilotowych (produkt z branży lotniczej) i naziemne systemy zwalczania środków napadu powietrznego, które również stawiają producentowi wysokie wymagania w zakresie bezpieczeństwa funkcjonalnego. Wdrożenie systemu zarządzania bezpieczeństwem podniesie wartość użytkową tych i innych produktów opracowywanych w PIT-RADWAR.

Bezpieczeństwo przetwarzania informacji wrażliwej (niejawnej) to temat, który występował, występuje i będzie występował przy realizacji każdego sytemu zaliczanych zarówno do klasy C2 jak i C4ISR. Ta tematyka nie była omówiona w części historycznej niniejszego opracowania. Warto więc poświecić jej kilka słów w tym miejscu. Zasadą jest, że dane i fonia, które są wymieniane i przetwarzane w wojskowych systemach dowodzenia podlegają ochronie. W miejscach przetwarzania informacji (np. na stanowiskach dowodzenia) organizuje się strefy z ograniczonym dostępem. Osoby mające dostęp do informacji niejawnych są weryfikowane. Informacje wymieniane pomiędzy tymi strefami podlegają zabezpieczeniu kryptograficznemu, aby dostęp do ich treści był niemożliwy lub znacznie utrudniony.

W systemach C4ISR pomiędzy obiektami automatyzacji wymienia się dane i fonie. Dzisiaj, gdy do wymiany stosowane są sieci IP-WAN, mechanizmy zabezpieczające dane i fonię (zakodowaną w formie pakietów VoIP5) są identyczne – wykorzystywane są specjalizowane urządzania klasy IP-Crypto. Należy podkreślić, że wprowadzenie sieci IP-WAN było i jest powiązane z ogromnym postępem w dziedzinie ochrony informacji, ale również ze znacznymi wzrostem zagrożeń tzw. cyber ataków.

Do budowy sieci IP-WAN wykorzystywanych do wymiany informacji przez systemy informatyczne wspomagania dowodzenia i kierowania stosowane są komercyjne urządzenia sieciowe, komputery, systemy operacyjne. Tak zbudowane systemy są podatne na cyber ataki jak każdy system informatyczny, a więc muszą być przed nimi zabezpieczane. Systemy te są realizowane jako wydzielone sieci tzw. intranetowe przez co może się wydawać, że są bezpieczne. Jednak trzeba podkreślić, że w sieciach rozległych największym zagrożeniem jest człowiek i atak z wewnątrz sieci. W systemach stosowane się metody ochrony znane z cywilnych systemów np. firewall'e, oprogramowanie antywirusowe, logowanie przy wykorzystaniu haseł, ale również inne mechanizmy zabezpieczające, które ze względów bezpieczeństwa nie będą omawiane. Oprogramowanie aplikacyjne stosowane w systemach przetwarzających informacje niejawne muszą pozytywnie przejść. testy podatnościowe i penetracyjne.

W przeszłości, gdy do wymiany informacji i fonii wykorzystywane były kanały analogowe punkt-punkt, stosowane były różne zabezpieczenia takie jak np.:

- utajnianie struktur wymienianych wiadomości w relacjach pomiędzy obiektami automatyzacji - wiadomości protokołów, o których była mowa przy systemach DUNAJEC (ASPD, PASUW), a także natowski LINK-1 miały specjalne nieoczywiste struktury informacyjne, które były niejawne;

- modemy, przy użyciu, których transmitowano dane w kanałach analogowych były dedykowane protokołom i wykorzystywały specjalne modulacje (np. modem wykorzystywany przy wymianie danych w standardzie LINK-1 i PASUW);

- budowano specjalne urządzenia do szyfrowania danych przenoszonych przez protokoły wymiany informacji (np. opracowane przez WIŁ dla systemów DUNAJEC-P urządzenie BU-ZTD współpracujące z dedykowanymi dla protokołu PASUW inteligentnymi modemami rodziny ZTD).

Postęp techniczny spowodował powstanie nowych typów zagrożeń i wymienione mechanizmy przestały być skuteczne. Dzisiaj problem ochrony informacji realizowany jest wielopłaszczyznowo - zabezpieczenia proceduralne, ochrona fizyczna i zabezpieczenia techniczne, w ramach których można wydzielić:

- bezpieczne oprogramowanie;

- ograniczenia emisji elektromagnetycznej;

- zabezpieczenia kryptograficzne.

PIT-RADWAR ma w aspekcie implementacji zabezpieczeń technicznych duże osiągnięcia. Może poszczycić się pierwszym w Polsce oprogramowaniem dopuszczonym w NATO do przetwarzania informacji o klauzuli NATO-SECRET w sieciach natowskich (oprogramowanie SZAFRAN6, oprogramowanie systemów DUNAJ, PRZELOT-SAMOC, PILICA są uznane za bezpieczne (przeszły testy podatnościowe i penetracyjne), posiada certyfikowane i akredytowane wyroby sprzętowe dopuszczone do przetwarzania informacji o klauzulach niejawności (DUNAJ, kontenery SAMOC, system dla Morskiej Jednostki Rakietowej). W systemach implementowane są dopuszczone do stosowania urządzenia kryptograficzne typu IP-Crypto produkcji polskiej i pozyskane z NATO.

Kolejnym zagadnieniem jest tzw. Integrated Logistic Support (ILS) – zintegrowane wsparcie logistyczne - pojęcie znane polskim producentom, które jednak nie ma pełnego zastosowania w kontraktach z polskim MON. PIT-RADWAR zetknął się z tym problemem przy realizacji kontraktów z NATO i z firmami amerykańskimi i widzi ogromne zalety z takiego podejścia do procesu projektowania i eksploatacji produktów. Celem tego procesu, który należy do dziedziny inżynierii systemowej, jest obniżenie kosztów cyklu życia produktu. Cykl życia produktu to czas od powstania pomysłu na produkt do zakończenia jego eksploatacji i końcowej utylizacji. Warto podkreślić, że cykl życia obejmuje proces projektowania, w którym decyzje projektowe decydują o kosztach i sposobie eksploatacji oraz organizacji wsparcia technicznego.

W kontraktach z MON obowiązuje Decyzja 349 MON z dnia 20 września 2011 r. dotycząca zarządzania dokumentacją techniczną SpW. Decyzja ta dotyczy przygotowania dokumentacji technicznej na etap produkcji, eksploatacji i serwisowania (tzw. Logistic Support), nie zawiera jednak wymagań na proces projektowania produktu pod kątem optymalizacji ww. kosztów o czym mówi określenie „Integrated", które jest interpretowane jako szerokie spojrzenie na cykl życia uwzględniające proces projektowania.

Autor. Jarosław Ciślak/defence24.pl

Co zawierają procedury natowskie, w zakresie etapu projektowania? Przede wszystkim dba się nie tylko o koszty dostawy, a bierze się pod uwagę minimalizację kosztów całego cyklu życia (tańszy produkt może mieć bardzo wysokie koszty eksploatacji i odwrotnie). Kupującego musi być stać na wieloletnią eksploatację produktu. Jest to istotne, bo dostawca wygrywając przetarg na dostawę staje się dla użytkownika monopolistą w zakresie serwisowania. W biznesie mówi się, że zarabia się na serwisie, a nie na dostawie. Widzimy to na rynku cywilnym patrząc np. na ceny materiałów eksploatacyjnych. Aby opanować koszty procesu zarządzania cyklem życia produktu, a jednocześnie zapewnić ciągłość eksploatacji w NATO stosuje się następujące rozwiązania:

- Dopuszcza się, by nie wszystkie wymagania zostały wypełni spełnione w pierwszych egzemplarzach dostarczanych przez producenta. Jeżeli producent wykaże, że spełnienie wymagania w późniejszych dostawach będzie tańsze, bo producent np. opanuje nowe technologie to Zamawiający może uwzględnić to w kontrakcie.

- Dba się o to by wiedza niezbędna do obsługi i serwisowania była realna do pozyskania i utrzymania po stronie użytkownika. Produkt dzieli się na komponenty wymienialne, tak by możliwa była diagnostyka z dokładnością do tych elementów, bo to ułatwi eksploatację i ogranicza niezbędną wiedzę jaką trzeba pozyskać dla procesu eksploatacji. Z reguły elementem wymienialnym jest blok funkcjonalny, a nie drobny element. Takie rozwiązanie tworzy biznes dla producenta, bo elementy wymienialne są droższe, ale jednocześnie producent musi dbać o to by utrzymywać je w produkcji przez cały cykl życia, mimo zmian w bazie materiałowej. Korzyść jest zatem obopólna prostota obsługi, tańsze szkolenia dla użytkownika i ciągłość zamówień dla producenta.

- Zasadą jest maksymalna minimalizacja ryzyk związanych z opracowaniem produktu, na bardzo wczesnych etapach projektowania - poprawienie na tym etapie błędów w wymaganiach i w projekcie jest dużo tańsze (kosztowo i czasowo) niż na późniejszych etapach produkcyjnych. Konsekwencją takiej polityki jest bardzo obszerna dokumentacja projektowa, która podlega szczegółowej ocenie. PIT-RADWAR zetknął się z takim podejściem do projektowania przy realizacji zadań w projekcie AGS (Alliance Ground Surveillance) i mimo początkowych obaw widzi ogromne zalety z takiego podejścia dla sukcesu realizowanego projektu.

- Ciągłość eksploatacji zapewnia się poprzez zabezpieczenie części zamiennych (wymienialnych), nie jest celem pozyskanie praw majątkowych do produktu (bo one są z reguły drogie, a uruchomienie produkcji u innego wykonawcy jest kosztowne i wymaga czasu). W takim rozwiązaniu Zamawiający wiąże się z producentem (twórcą produktu), któremu poprzez zamówienia i naprawy elementów wymienialnych oraz dodatkowe zamówienia produktu i jego modyfikacje daje możliwość podtrzymania zasobów produkcyjnych przez cały okres eksploatacji. Dłuższy okres produkcji to bezpieczeństwo zwrotu kosztów inwestycyjnych i jednorazowych, a więc możliwość obniżenia ceny.

To wszystko jest ważne, gdyż koszty opracowania i pozyskania stanowią jedynie około 30% kosztów cyklu życia produktu.

NATO wprowadziło dokumenty standaryzujące dokumentowanie procesu eksploatacji i serwisowania. Są to S 1000D, S 2000L, S 3000L, S 4000P, S 5000F, S 6000F. Zalecenia zawarte w tych dokumentach narzucają modułowość tej dokumentacji i oparcie jej o wspólne zasoby danych i wiedzy. Dla wsparcia opracowania tej dokumentacji opracowano dedykowane narzędzia, jednym z nich amerykański produkt EAGLE, który jest wdrażany w PIT-RADWAR dzięki offsetowi z USA w ramach projektu WISŁA.

Szkolenie

Omawiając problemy eksploatacji informatycznych systemów wspomagania dowodzenia i kierowana nie można zapomnieć o procesie szkolenia. Szkolenie obsług tych systemów z wykorzystaniem realnych sensorów i efektorów, głownie efektorów, dla których użycia wymagane są szczególne warunki bezpieczeństwa, jest kosztowne. W systemach OP praktycznie od zawsze stosowane były symulatory sytuacji powietrznej. Pierwsze symulatory stosowane w WRT to: symulator „NATAL" (koniec lat siedemdziesiątych) opracowany przez WAT i produkowany przez Zakłady Radiowe im. Kasprzaka i symulator „TAMIZA" (koniec lat osiemdziesiątych) opracowany przez ITWL. Oba pozwalały na przygotowanie stosunkowo złożonej sytuacji powietrznej, ale problemem było stworzenie jednolitej sytuacji powietrznej dla treningów w większym ugrupowaniu. W ramach pakietów dostosowujących otrzymaliśmy od NATO symulator ISP (Integrated Simulation Package) oparty o nowoczesne rozwiązania symulacji rozproszonej DIS (Distributed Interactive Simulation), ale nie był on stosowany, gdyż nie posiadał wyjść w standardzie ASTERIX, który jest stosowany na wyjściach polskich radarów. W systemie DUNAJ stosowany był i jest do dziś opracowany przez Centrum Automatyzacji Obrony Powietrznej symulator „SYMULA".

Szkolenie dla potrzeb informatycznych systemów dowodzenia i kierowania musi być oparte o symulację rozproszoną tak by można było organizować szkolenia w złożonych ugrupowaniach wojsk. Takie rozwiązania oferują standardy, wymieniony wcześniej, DIS i nowszy HLA (High Level Architecture). Ich filozofia jest identyczna, HLA posiada większe możliwości modelowania rzeczywistości i pozwala odtwarzać symulację z różnym tempem, a w symulacji DIS czas biegnie tak jak realny zegar (w odtwarzaniu można wybierać odcinki czasu).

Dla celów symulacji definiowana jest tzw. wirtualna rzeczywistość. Elementami tej wirtualnej rzeczywistości są obiekty symulacji – obiekty powietrzne, obiekty nawodne, obiekty lądowe ruchome i nieruchome, jak również warunki atmosferyczne, promieniowanie elektromagnetyczne, wybuchy itp. Każdy taki obiekt symulacji posiada swoją inteligencję – jego zachowanie jest programowane np. obiekt powietrzny może poruszać się zgodnie z zaplanowanym scenariuszem, może reagować na komendy pseudopilota, może oceniać swoje otoczenie – sprawdzać, czy w jego otoczeniu nie nastąpiła eksplozja – jeżeli była blisko to obiekt uznaje się za zniszczony, oczekuje na zapytanie IFF i kiedy takie otrzymuje wydaje odpowiedź. Taki symulowany obiekt wydaje z protokole DIS lub HLA komunikat o swoim położeniu ew. odpowiedź IFF (tzw. „true data"). Odbiorcami komunikatów DIS/HLA są symulatory sensorów i efektorów. Jednocześnie sensory i efektory mogą wpływać na zachowanie obiektów symulowanych w środowisku wirtualnym wydając komunikaty DIS/HLA (patrz Rysunek 19).

Autor. Andrzej Kątcki,PIT-RADWAR S.A./PGZ

Symulator sensora obserwuje wirtualną rzeczywistość wybiera spośród obiektów symulowanych te, które są w obszarze obserwacji sensora. Sensor wydaje do systemu C2 meldunki o obserwowanych obiektach w sposób identyczny jak realny sensor – gdy mówimy o symulatorze radaru to wydaje on informacje o sytuacji powietrznej wykorzystaniu protokołu ASTERIX. Na współrzędne wydawane z symulatora nakładane są błędy pomiarowe.

Symulator efektora rozpoczyna swoją aktywność po wskazaniu przez system C2 celu do zwalczania. Tak jak każdy efektor dysponuje elementem celowniczym – sensorem obserwacji i dlatego również obserwuje komunikaty wydawane z wirtualnej rzeczywistości dotyczące wskazanego celu. Po wyliczeniu momentu strzału wylicza punk zwalczenia i generuje do wirtualnej rzeczywistości punk eksplozji. Symulator efektora w realizacji z systemem C2 prowadzi korespondencję taka jak rzeczywisty efektor wykorzystująca taki sam protokół wymiany informacji.

Należy zauważyć, ze w tak opisanym układzie system C2 otoczony jest symulatorami, ale działa w sposób identyczny jak w warunkach rzeczywistych. Dla obsług stworzone są doskonałe warunki szkoleniowe, jakie byłyby niemożliwe do realizacji w warunkach rzeczywistych.

Sposób organizacji wirtualnej rzeczywistości oraz realizacji symulatorów sensorów i efektorów zależy od przeznaczenia środowiska symulacyjnego. Stosunkowo prosto organizuje się systemy symulacyjne dla szkolenia operatorów, bardziej precyzyjnie należy odwzorowywać rzeczywistość dla sprawdzenia procedur operacyjnych, a największego wysiłku wymagają środowiska symulacyjne dla badań eksperymentalnych.

W temacie PSRA PILICA PIT-RADWAR zrealizował według opisanej wyżej filozofii symulator dla szkolenia obsług systemu. Jednym z elementów systemu szkoleniowego jest środowisko szkoleniowe dla szkolenia operatorów Jednostek Ogniowych zrealizowane przy współpracy z OBRUM7. System symulacyjny został uzupełniony zobrazowaniem wirtualnej rzeczywistości w formie 3D przy wykorzystaniu silnika symulacji graficznej - oprogramowania VBS. Dzięki temu rozwiązaniu operator może realizować proces celowania do obiektu powietrznego przy wykorzystaniu głowic optoelektronicznych.

Nowe zadania

Ten rozdział został poświęcony nowym zadaniom w dziedzinie systemów dowodzenia i kierowania, które PIT-RADWAR aktualnie realizuje lub do których realizacji przygotowuje się. Ponieważ dotyczy to umów, które są w trakcie realizacji lub są przedmiotem negocjacji ich przedmiot może być tylko zasygnalizowany.

Ciągłe doskonalenie systemu dowodzenia i kierowania OP to zadanie, które PIT-RADWAR realizuje w ramach umów tzw. „wsparcia technicznego eksploatacji" zawieranymi z jednostkami podległymi Inspektoratowi Wsparcia Sił Zbrojnych. Dotyczy to omówionych wcześniej systemów eksploatowanych w Siłach Powietrznych DUNAJ i PRZELOT-SAMOC i systemów eksploatowanych w Wojskach Lądowych rodziny ŁOWCZA/REGA. Warto tu wymienić system ZENIT, który należy do rodziny ŁOWCZA/REGA, a został opracowany w latach dziewięćdziesiątych poprzedniego stulecia, jako wersja pilotowa tego systemu. Konieczność dużej modyfikacji tego systemu wynikała z zapewnienia wykorzystania jego w obecnym otoczeniu systemowym. Opracowano nowe rozwiązanie techniczne – stanowiska pracy i system teleinformatyczny umieszczono w nadwoziach kontenerowych (dotychczas nadwozie SARNA). System przystosowano do przetwarzania informacji niejawnych zgodnie z obecnie obowiązującymi przepisami. Dla potrzeb systemu zmodyfikowano oprogramowanie systemu PRZELOT-SAMOC, głównie w celu zapewnienia pracy tego oprogramowania w środowisku ŁOWCZA/REGA. Rozwiązanie to jest w trakcie przekazywania do końcowego Użytkownika.

Federated Mission Networking jest inicjatywą natowską mającą na celu zapewnienie interoperacyjności i efektywności operacyjnej, dzięki komunikacji (networking) pomiędzy sfederowanymi uczestnikami misji. To forma realizacji NATO Network Enable Capability wynikająca z doświadczeń misji w Afganistanie mająca na celu zapewnienie przewagi informacyjnej w działaniach bojowych o czym była wcześniej mowa. Odpowiednikiem tego programu w Polsce jest Polish Mission Network (tzw. PMN). PMN to sieć typu IP-WAN przeznaczona do wymiany informacji niejawnych, w której zaimplementowano podstawowe usługi teleinformatyczne takie jak poczta elektroniczna i komunikator JCHAT. Z PMN zostały zintegrowane istotne z punktu widzenia obrony powietrznej systemy, o który była mowa wcześniej, tj. CSI i ICC. Pierwszy zapewnia usługę dostarczania informacji RAP (w formacje LINK-16/JREAP-C), którą opracowuje na podstawie informacji z systemu DUNAJ i sieci LINK-16, drugi wspiera planowanie działań i dostarcza dokumenty rozkazodawcze w standardzie ADatP-3 (ACO, ATO).

Jednym z zadań jakie obecnie realizuje PIT-RADWAR jest wprowadzenie do PMN funkcjonalności systemu PRZELOT‑SAMOC. Dzięki temu w węzłach PMN będzie można organizować stanowiska dowodzenia OPL. Realizacja tego wymaga modyfikacji oprogramowania SAMOC. Integracja funkcjonalności eksploatowanych systemów C2 w PMN to kierunek, w jakim będą kierowane prace rozwojowe w dziedzinie systemów C2. Należy podkreślić że jest to kierunek, którego celem jest osiąganie zdolności systemów C4ISR. Wymagać to będzie integracji usług pomiędzy systemami pracującymi w różnych domenach. Niestety MON przestał korzystać z usług polskiego przemysłu w zakresie integracji. Efekty tej sytuacji coraz częściej widać na pojedynczym stanowisku pracy, gdzie instaluje się kilka terminali różnych systemów. Te tanie rozwiązania niestety nie są efektywne. Aby można było tworzyć wspólną świadomość sytuacyjną i prezentowane obrazy były zrozumiałe (proste i czytelne), systemy muszą wymieniać między sobą informacje (to istota systemów C4ISR). Trzeba korelować dane i realizować ich fuzję tak, by informacje były uporządkowane i mogły być prezentowane na ekranie jednego komputera.

Dwa programy związane z modernizacja polskiego systemu obrony przeciwlotniczej i przeciwrakietowej znane są pod nazwą WISŁA – system średniego zasięgu (MRAD8) i NAREW – system krótkiego zasięgu (SHORAD9). PIT-RADWAR realizuje dla tych projektów stacje radiolokacyjne P-18PL, PET/PCL i SAJNA oraz, jako podwykonawca firmy Raytheon, anteny IFF dla radaru zestawu PATRIOT.

W ramach Programu WISŁA, PIT-RADWAR będzie brał udział w realizacji elementów systemu C2 na bazie swojego oprogramowania systemu PRZELOT‑SAMOC. Głównym komponentem C2 systemu WISŁA jest IBCS realizowany przez amerykańską firmę Norhrop Gruimman. Polski komponent będzie zapewniał integrację z radiolokacyjnym podsystemem rozpoznania, realizując zarządzanie polem radiolokacyjnym i systemem dowodzenia OP (z jego domeną non-real time). W ramach tych prac będą doskonalone rozwiązania zastosowane w systemie PRZELOT-SAMOC w zakresie zbioru i opracowania informacji o sytuacji powietrznej oraz zarządzania polem radiolokacyjnym, czyli zadania, które od lat należą do kompetencji PIT-RADWAR.

W Programie NAREW, PIT-RADWAR jest liderem technicznym Konsorcjum, na którego czele stoi Polska Grupa Zbrojeniowa. W tym Programie, PIT-RADWAR będzie kontynuował prace dotyczące przetwarzania informacji z radarów rozpoczęte w ramach Projektu WISŁA. Nie wszystkie wyniki prowadzanych prac będą mogły zostać wdrożone w Projekcie WISŁA, gdyż zakłada się opracowanie nowych algorytmów, które wymagają, przed ich wdrożeniem, długotrwałego procesu testowania (patrz opisana wcześniej ocena bezpieczeństwa systemu).

Wojna w Ukrainie spowodowała przyspieszenie prac w Programie NAREW, zainicjowano Program o roboczej nazwie „MAŁA NAREW". Pod tą nazwa mieści się opracowanie pilotowej wersji zestawu rakietowego krótkiego zasięgu, który będzie oparty o rakietę CAMM opracowaną prze firmę MBDA UK i opracowane komponenty sprzętowe i programowe zrealizowane w ramach systemów C2 dla OPL (PRZELOT SAMOC, PILICA, ZENIT). To zadanie to ogromna szansa dla polskiego przemysłu, w tym dla PIT-RADWAR, by udowodnić fakt, że polski przemysł, przy współpracy z producentem rakiety jest przygotowany do realizacji komponentu C2 systemu NAREW.

Podsumowanie – ocena stanu dzisiejszego

Czas pokaże, czy to co przynosi dzień dzisiejszy w rozwoju systemów wspomagania dowodzenia i kierowania, będzie można nazwać kolejną generacją rozwojową. Systemy te budowane są przy wykorzystaniu sieci IP‑WAN wykorzystujących jako sieci podkładowe nie tylko łączność stacjonarną, ale również radiową i satelitarną. Do budowy tych sieci szeroko stosowane są komercyjne rozwiązania teleinformatyczne. Rozwój systemów polega na wdrażaniu nowych funkcjonalności, wynikających z potrzeby dostosowania się do nowych taktyk prowadzenia działań bojowych. Trzeba ostosowac się do sytuacji, w której działania bojowe są jednocześnie realizowane w wielu domenach – na tradycyjnym polu walki, w cyber przestrzeni i domenie informacyjnej. Systemy zatem musza być przystosowywane do przetwarzania dużej ilość danych (bigdata). Różna natura tych danych – różne ich źródła i różna wiarygodność powoduje, że do ich przetwarzania wykorzystywane są techniki sztucznej inteligencji (artificial intelligence). Jednocześnie dąży się do poprawy niezawodności systemów, ich bezpieczeństwa funkcjonalnego i zapewnienia odporności na cyber ataki. Doskonalone są interfejsy operatora, by ułatwić korzystanie z szerokich możliwości, jakie dzisiaj oferują systemy automatyzacji.

Szerokie stosowanie systemów automatyzacji w siłach zbrojnych wynika z faktu, że dzisiaj pojedyncze czołgi, śmigłowce, zestawy rakietowe, zestawy artyleryjskie nie stanowią o sile armii. By te środki walki były skuteczne muszą działać wspólnie, stanowić element systemu walki. Tę wspólnotę – federację środków walki zapewnia ich integracja. Integratorem dla tych środków walki są systemy C2, których zdolności powinny być rozwijane w kierunku systemów C4ISR. Systemy te dzięki sensorom i zbieraniu informacji od uczestników działań bojowych zapewniają wszystkim wspólną świadomość sytuacyjną, która zapewnia efektywne wykorzystanie dysponowanym potencjałem militarnym. Obserwując rozwój systemów C4ISR w państwach natowskich widać, że postawiono tam na rozwiązania narodowe. Niemcy, Francja, Hiszpania, Wielka Brytania, Włochy, Turcja i USA posiadają systemy C4ISR opracowane i rozwijane przez firmy krajowe. Wynika to z kilu przesłanek:

- ciągły rozwój systemów C4ISR wynikający z nowych potrzeb operacyjnych, rozwoju technologii realizowany przez przemysł narodowy jest z punktu widzenia ich budżetów bardziej efektywny i elastyczny czasowo.

- korzystanie z usług swojego przemysłu zbrojeniowego zapewnia jego rozwój, a przez to buduje potencjał militarny kraju i zapewnia się wpływy do narodowego budżetu;

- własne systemy zapewniają narodową suwerenność;

- systemy są dopasowane do warunków kształcenia w danym kraju i posiadanej kultury technicznej.

Podane na wstępie motto, że kompetencje buduje się dzięki rządowym zamówieniom oczywiście jest słuszne, ale patrząc na zamówienia realizowane w ramach programu modernizacji technicznej wojska w ostatnich latach, trzeba stwierdzić, że od kilku lat brak takich zamówień na polskim rynku. Takie systemy jak DUNAJ, PRZELOT-SAMOC, ŁOWCZA, JAŚMIN, ŁEBA rozwijane są wyłącznie w ramach umów serwisowych, na które środki finansowe w ostatnich latach są ograniczane. To, zdaniem autora, nie jest właściwa droga dla zaspokajania potrzeb operacyjnych. Podatność rozwojowa każdego systemu maleje z czasem, głównie z powodu narzędzi, przy wykorzystaniu których zostało opracowane ich oprogramowanie. W systemach informatycznych każde upływające pięć lat to skok technologiczny. Rozliczane rocznie umowy serwisowe nie dają możliwości wprowadzania nowych technologii. A przecież w swojej historii mamy dobre przykłady – System DUNAJEC został zastąpiony przez system DUNAJ, gdyż jego możliwości rozwojowe się wyczerpały. Od kilku lat wiadomo, ze system ACCS, który teoretycznie miał zastąpić system DUNAJ nie będzie realizowany, a prace nad rozwojem czy następcą systemu DUNAJ nie są prowadzone.

Rozwój systemów C4ISR wymaga uwzględnienia następujących przesłanek:

- Systemy C4ISR to specyficzne uzbrojenie, do ich realizacji potrzebna jest wiedza z dziedzin technicznych, w tym informatyczna, ale również taktyczna, której przemysł nie posiada. Nie ma zatem możliwości by realizacja takich systemów była prowadzona bez bliskiej współpracy z końcowym użytkownikiem.

- Systemy C4ISR to standardowy sprzęt teleinformatyczny i dedykowane oprogramowanie. System musi nadążać swoimi możliwościami za potrzebami Użytkownika. Aby to zagwarantować należy w trakcie całego cyklu życia systemu zapewnić możliwość rozwoju oprogramowania. Co oznacza, że poprzez cały cykl życia oprogramowania musi istnieć zespół programistów, który będzie w stanie serwisować, konserwować i rozwijać (dodawać nowe funkcjonalności i modyfikować istniejące). Oznacza to, że Użytkownik oprogramowania powinien przez cały jego cykl życia przewidywać konieczność utrzymywania zespołu programistów.

- Potrzeba ciągłego rozwoju systemów, a w szczególności jego oprogramowania, wynika z wielu przyczyn np.

o utrzymania certyfikatu przetwarzania informacji niejawnych;

o konieczności nadążania za wymaganiami cyberbezpieczeństwa;

o konieczności nadążania za zamianami w oprogramowaniu stron trzecich wykorzystywanym w systemie (systemy operacyjne, systemy bazodanowe, silniki graficzne itp.);

o zmiany przepisów państwowych i światowych w domenie, w której eksploatowane są systemy;

o zmiany procedur operacyjnych;

o pojawienie się nowych sensorów, efektorów i środków łączności;

o konieczność doskonalenia istniejących i dodawania nowych funkcjonalności.

- Przy braku możliwości serwisowania i rozwoju oprogramowania system z czasem staje się bezużyteczny (podobnie jak broń bez konserwacji).

PIT-RADWAR widzi się w roli integratora systemów C4ISR i stawia na swój rozwój w tej dziedzinie, a w szczególności w zakresie integracji z systemami NATO. Dysponuje najszerszą i najbardziej zweryfikowaną implementacją protokołu LINK-16, a także ADatP-3 w zakresie potrzeb systemów OP. Nadal w systemach DUNAJ i PRZELOT-SAMOC eksploatowane są, opracowane wcześniej, implementacje protokołów LINK-1 i LINK-11B. Nasze systemy C2 są wysoko oceniane w NATO, wspierają dzisiaj wiele zdolności wymaganych dla systemów C4ISR.

PIT-RADWAR dzięki współpracy z NATO i firmami amerykańskimi rozwija swoje kompetencje w dziedzinie realizacji systemów C4ISR. Dzięki kompetencjom technologicznym panujemy nad opracowanymi w naszej firmie systemami automatyzacji DUNAJ, PRZELOT-SAMOC, ŁOWCZA, PILICA, ZENIT, WOŁCZENICA i posiadamy możliwości ich rozwoju. PIT-RADWAR posiada status Centrum Badawczo-Rozwojowego i ten status predestynuje nasza firmę do realizacji trudnych i wymagających zadań na rzecz SZ RP. Jak to wykazano, jest w stanie sprostać wyzwaniom jakie stoją przed SZ RP. Oczekujemy, że nasze kompetencje w dziedzinie systemów C4ISR będziemy mogli rozwijać dzięki ambitnym zamówieniom ze strony MON.

Brak nowych ambitnych zamówień powoduje, że praca w dziedzinie systemów automatyzacji dla Sił Zbrojnych nie jest atrakcyjna. Młodzi informatycy szukają wyzwań, w których będzie można korzystać z nowych technologii informatycznych, praca na rzecz realizacji umów serwisowych nie daje takich możliwości.

Oczekujemy, że w tej kluczowej dla obronności branży, jaką są systemy C4ISR coś się zmieni i będzie można kontynuować ich rozwój.

Andrzej Kątcki, PIT-RADWAR S.A.

Artykuł sponsorowany, partner publikacji PGZ S.A.

1 Information superiority is the operational advantage derived from the ability to collect, process, and disseminate an uninterrupted flow of information while exploiting or denying an adversary's ability to do the same. Commanders exploit information superiority to accomplish missions \[Źródło: The Department of Defence (DoD) strategic vision for the 21st century.

2 Cytat z artykułu: Tomasz Szubrycht „Sieciocentryczność – Mity i Rzeczywistość" ZESZYTY NAUKOWE AKADEMII MARYNARKI WOJENNEJ. ROK XLV NR 4 (159) 2004. 143.

3 Architektura zorientowana na usługi (ang. service-oriented architecture, SOA) – koncepcja tworzenia systemów informatycznych, w której główny nacisk stawia się na definiowanie usług, które spełnią wymagania użytkownika. Pojęcie SOA obejmuje zestaw metod organizacyjnych i technicznych mający na celu powiązanie biznesowej strony organizacji z jej zasobami informatycznymi. \[źródło Wikipedia\]

4 Mianem usługi określa się tu każdy element oprogramowania, mogący działać niezależnie od innych oraz posiadający zdefiniowany interfejs, za pomocą którego udostępnia realizowane funkcje. Sposób działania każdej usługi jest w całości zdefiniowany przez interfejs ukrywający szczegóły implementacyjne – niewidoczne i nieistotne z punktu widzenia klientów. Dodatkowo, istnieje wspólne, dostępne dla wszystkich usług medium komunikacyjne, umożliwiające swobodny przepływ danych pomiędzy elementami platformy. \[źródło Wikipedia\]

5 VoIP – ang. Voice over IP – pakiety IP niosące w sobie zakodowaną treść foniczną.

6 Oprogramowanie SZAFRAN dla WLąd eksploatowane w natowskim Wielonarodowym Korpusie Północny Wschód w Szczecinie znajduje się na natowskiej liście Fielded Products List od roku 2009.

7 OBRUM - Ośrodek Badawczo-Rozwojowy Urządzeń Mechanicznych „OBRUM" sp. z o.o.

8 MRAD – ang. Middle Range Air Defence

9 SHORAD – ang. SHOrt Range Air Defence_

WIDEO: Polska broń atomowa? Wschód NATO potrzebuje bomby | Skaner