- WIADOMOŚCI

Nowa cyber strategia Departamentu Obrony USA ujawniona

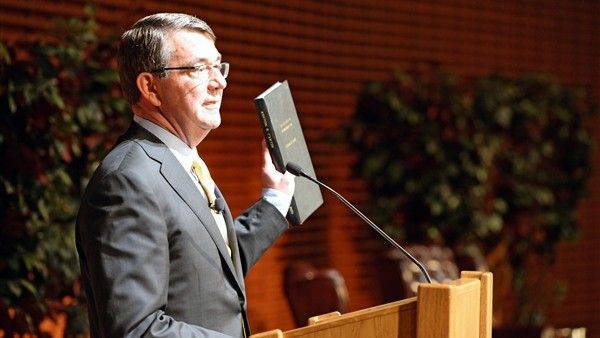

Sekretarz Obrony USA Ash Carter ujawnił podczas wizyty w Dolinie Krzemowej nową cyber strategie USA. Jest to drugi w historii USA dokument tego typu. Poprzedni pochodził z 2011 roku. Nowa strategia skupia się wokół rozwoju amerykańskich sił w cyberprzestrzeni, wzmocnienia cyber obrony i przygotowania planów odstraszania cybernetycznego.

Sekretarz Obrony USA Ash Carter ujawnił podczas wizyty na Uniwersytecie Stanford w Dolinie Krzemowej nową cyber strategie USA. Jest to drugi w historii USA dokument tego typu. Poprzedni pochodził z 2011 roku.

Ash Carter podczas swojej przemowy zwrócił uwagę na główne aspekty działań Departamentu Obrony w cyberprzestrzeni. Są to obrona wojskowych sieci, systemów i informacji, obrona USA i interesów narodowych w cyberprzestrzeni oraz dostarczenie zintegrowanych funkcji cybernetycznych, które mogą wesprzeć operacje wojskowe i plany kryzysowe.

Sekretarz Obrony zwrócił uwagę, że działania w cyberprzestrzeni są podobne do misji, które prowadzi się w celu zażegnania konwencjonalnych zagrożeń. Kluczem ma być strategia odstraszania i szybka identyfikacji strony dokonującej ataku. Ma w tym pomóc silniejsze partnerstwo rządu i naukowców z sektora prywatnego. Oznacza to również gotowość Departamentu Obrony do prowadzenia działań ofensywnych w „wirtualnej” rzeczywistości.

Podejście nowej strategii bezpieczeństwa ma wypełniać dwa główne cele: utrzymywanie internetu jako miejsca otwartego, bezpiecznego i dobrego do prowadzenia działalności biznesowej oraz zapewnienie w nim respektowania i ochrony wolności słowa, a także prawa do zrzeszania się i prywatności.

W tym celu rozbudowywany będzie departament Cyber Mision Forces i już w tym momencie dziesiątki wojskowych szkolą się z prowadzenia działań w sieci. Jako przykład potencjalnych misji, do których nowa jednostka jest tworzona Ash Carter wskazał wcześniej nieujawniany incydent z włamaniem się rosyjskich hakerów do jednej z sieci Departamentu Obrony. Dzięki szybkim działaniom sił cyber obrony intruzów udało się wtedy zidentyfikować, wykryć i usunąć w ciągu 24 godzin. Do zdarzenia miało dojść na początku 2015 roku.

(AH)

WIDEO: F-35 vs. JAK-130 | Fregata tonie | Kuwejt strąca F-15 - Defence24Week #151