- ANALIZA

- WIADOMOŚCI

MON zmienia zasady używania smartfonów

10 czerwca w dzienniku urzędowym Ministra Obrony Narodowej opublikowano ważną decyzję dotyczącą m.in. zasad używania urządzeń do przetwarzania obrazu i dźwięku, w tym służbowych i prywatnych telefonów komórkowych oraz innych urządzeń. Jakie zmiany wprowadzają nowe przepisy, kto i na jakich zasadach będzie mógł korzystać z tych urządzeń przeczytacie w analizie Defence24.

Wszechobecna nowoczesna technologia przynosi zarówno szereg korzyści jak i zagrożeń dla kluczowych instytucji państwa oraz sił zbrojnych. Smartfony, inteligentne zegarki, opaski i inne urządzenia, z których korzystają żołnierze, pracownicy wojska oraz goście przebywający na terenie obiektów i instytucji wyposażone są zarówno w wysokiej jakości aparaty fotograficzne jak i w rejestratory dźwięku.

Urządzenie tej klasy pozwalają także na precyzyjną lokalizację ich użytkownika, rejestrując inne z pozoru niegroźne dla wojska parametry i co istotnie w wielu przypadkach narażone są na ataki hakerskie, w tym na ataki ze strony obcych służb specjalnych.

Wiąże się z tym ryzyko ujawnienia informacji wrażliwych, dlatego też w siłach zbrojnych stosowane są liczne ograniczenia i środki techniczne pozwalające na minimalizowanie tego ryzyka.

Resort obrony narodowej w wyniku przeprowadzanych analiz wypracował nowe rozwiązania i 9 czerwca wydał decyzję nr 77/MON. Dokument w sprawie zasad używania urządzeń do przetwarzania obrazu i dźwięku oraz organizacji ochrony informacji niejawnych podczas przedsięwzięć realizowanych w komórkach i jednostkach organizacyjnych podległych Ministrowi Obrony Narodowej lub przez niego nadzorowanych z upoważnienia ministra podpisał sekretarz stanu w MON Wojciech Skurkiewicz. Decyzja wchodzi w życie w ciągu 30 dni od jej ogłoszenia. Jednocześnie moc traci decyzja nr 221/MON z 27 lipca 2012 roku w sprawie zasad używania urządzeń do przetwarzania obrazu i dźwięku oraz organizacji ochrony informacji niejawnych podczas odpraw, narad i szkoleń w komórkach i jednostkach organizacyjnych podległych Ministrowi Obrony Narodowej lub przez niego nadzorowanych (Dz. Urz. Min. Obr. Nar. poz. 287 oraz z 2014 r. poz. 84).

Czytaj też: Gen. Molenda: Systemy wojskowe łakomym kąskiem dla hakerów. Codziennie są celem ataku [SKANER Defence24]

Nowe regulacje – wnoszenie i korzystanie z urządzeń

Zacznijmy od definicji. Resort obrony narodowej określił katalog urządzeń służących do przetwarzania obrazu i dźwięku.

Urządzenia do przetwarzania obrazu i dźwięku - wszelkie urządzenia służące do rejestracji, przekazywania lub udostępniania obrazu i dźwięku, w szczególności: telefony komórkowe, smartfony, aparaty fotograficzne, smartwatche, kamery, tablety, laptopy, komputery

Dodatkowo urządzenia te podzielono na dwie kategorie – służbowe i prywatne, określając uprawnienia do ich wnoszenia i używania w poszczególnych strefach przysługujące żołnierzom i pracownikom resortu obrony narodowej zatrudnionym w danej jednostce i spoza jednostki oraz osób nie będących żołnierzami lub pracownikami resortu.

Najwyższe obostrzenia w tym zakresie obowiązują w strefach ochronnych klasy I, pomieszczeniach specjalnych oraz specjalnych strefach ochronnych, gdzie generalnie zabronione jest wnoszenie i używanie urządzeń umożliwiających przetwarzanie obrazu i dźwięku. Niższe strefy ochronne – klasa II i III pozwalają na stosowanie mniej restrykcyjnych środków ochronny. W przypadku stref ochronnych klasy II żołnierze i pracownicy wojska mogą korzystać z urządzeń służbowych, a w przypadku klasy III także z urządzeń prywatnych. Osoby nie będące żołnierzami i pracownikami resortu obrony narodowej za zgodą użytkowników pomieszczeń strefy ochronnej klasy III w drodze wyjątku mogą wnosi i korzystać z urządzeń prywatnych lub służbowych. Inne odstępstwa o tych zasad leżą w kompetencjach dowódców lub kierowników komórek organizacyjnych i wymagają uzgodnień z właściwą jednostką organizacyjną Służby Kontrwywiadu Wojskowego.

Zapisy decyzji określają także tryb udzielania zgód na wnoszenie i korzystanie z urządzeń rejestrujących, zakres informacji zawartych w stosownym rejestrze oraz zasady stosowania oznaczeń w postaci hologramów.

Czytaj też: Nowoczesne laboratorium w Legionowie

Zgodnie z nowymi przepisami zgoda na korzystanie z urządzenia musi zawierać następujące dane: rodzaj, markę i model urządzenia, numer fabryczny / numer IMEI, numer abonencki telefonu, nazwę operatora, numer karty SIM, MAC adres WiFi oraz MAC adres Bluetooth, imię i nazwisko użytkownika urządzenia.

Natomiast w rejestrze urządzeń do przetwarzania obrazu i dźwięku zapisywane będą: numer zgody (numer rozkazu lub decyzji kierownika jednostki (komórki) organizacyjnej), numer seryjny hologramu oraz rodzaj, marka i model urządzenia, numer fabryczny / numer IMEI, numer abonencki telefonu, nazwa operatora, numer karty SIM, MAC adres WiFi oraz MAC adres Bluetooth, imię i nazwisko użytkownika urządzenia.

Obowiązki w zakresie oznaczania hologramem i prowadzenia rejestru sprawują:

- kierownik jednostki organizacyjnej odpowiedzialnej za prowadzenie gospodarki materiałowej – urządzenia służbowe, za wyjątkiem komputerów i laptopów;

- pełnomocnik do spraw ochrony informacji niejawnych – urządzenia prywatne używane przez osoby będące żołnierzami lub pracownikami danej jednostki organizacyjnej.

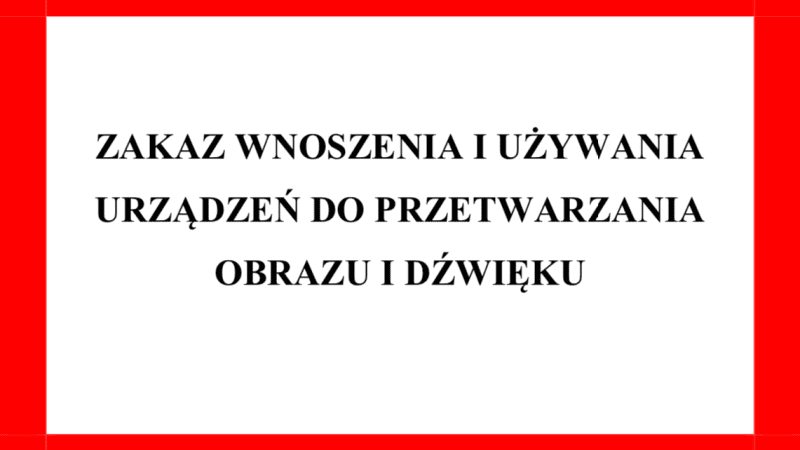

Decyzja określa tryb postępowania z urządzeniami, których nie można wnieść do stref ochronnych i pomieszczeń specjalnych. W takich przypadkach wprowadzono obowiązek korzystania z punktów depozytowych. Dodatkowo określono wzory tablic informujących o zakazie wnoszenia i używania urządzeń służących do przetwarzani obrazu i dźwięku. Tablice te winny być umieszczone w widocznych miejscach na drzwiach wejściowych do stref ochronnych i pomieszczeń specjalnych. Za zdeponowanie urządzeń wnoszonych przez osoby spoza jednostki organizacyjnej zgodnie z zapisami decyzji odpowiadają osoby je przyjmujące.

Inne środki ochrony

Przepisy decyzji dopuszczają na stosowne do potrzeb wykorzystywanie urządzeń do prześwietlania bagaży, wykrywaczy metali w celu wykrycia prób wnoszenia urządzeń służących do przetwarzania obrazu i dźwięku. Dodatkowo, w uzasadnionych przypadkach po uzyskaniu pozytywnej opinii SKW w jednostkach organizacyjnych można instalować urządzenia zakłócające połączenia telekomunikacyjne na określonym obszarze. Urządzenia uniemożliwiające telekomunikację winny być dobrane tak, aby ich działanie nie powodowało zakłóceń pracy urządzeń i systemów elektronicznych w przyległych strefach i pomieszczeniach oraz być obsługiwane wyłącznie przez osoby odpowiedzialne za ich funkcjonowanie. Dodatkowo wymagane jest prowadzenie rejestru włączania tych urządzeń zawierającego następujące dane: data i godzina uruchomienia oraz wyłączenia, stopień, imię i nazwisko osoby je obsługującej.

Przetwarzanie informacji niejawnych

Decyzja wprowadza następujące zasady przetwarzania informacji niejawnych.

„Zastrzeżone” i „Poufne”

Przetwarzanie informacji odbywa się w wyznaczonych przez kierowników jednostek organizacyjnych pomieszczeniach służbowych rozmieszczonych w strefie ochronnej klasy III lub wyższej, z oknami zabezpieczonymi przed podglądem z zewnątrz pod warunkiem zdeponowania urządzeń do przetwarzania obrazu i dźwięku. Jako zabezpieczenie okien stosuje się np. rolety, zasłony lub żaluzje.

„Tajne” i „Ściśle Tajne”

Przetwarzanie informacji realizowane jest w pomieszczeniach specjalnych lub w specjalnych strefach ochronnych. Dopuszcza się prowadzenie przedsięwzięć, których przedmiotem będą informacje o klauzuli „Tajne” lub „Ściśle Tajne” w innym pomieszczeniach, pod warunkiem, że są to zdarzenia o charakterze jednostkowym, a w jednostce organizacyjnej lub w kompleksie wojskowym nie ma pomieszczeń specjalnych lub specjalnych stref ochronnych, w przypadku wydania przez dowódcę decyzji lub rozkazu w tej sprawie, zlokalizowania tych przedsięwzięć w strefie ochronnej I lub II oraz uniemożliwienia dostępu osobom postronnym, sprawowania nadzoru przez pełnomocnika ds. ochrony informacji niejawnych lub wyznaczonego pracownika pionu ochrony oraz zdeponowania przez uczestników urządzeń do przetwarzania obrazu i dźwięku w punktach depozytowych.

Systemy teleinformatyczne

Do przetwarzania informacji niejawnych zgodnie z zapisami decyzji mogą być wykorzystywane wyłączenie systemy teleinformatyczne posiadające akredytację bezpieczeństwa teleinformatycznego. Zabronione jest używanie bezprzewodowych urządzeń nagłaśniających. Obowiązki w zakresie organizacji przedsięwzięć związanych z przetwarzaniem informacji niejawnych, ochrony informacji niejawnych, wykorzystywaniem systemów teleinformatycznych oraz prowadzeniem prezentacji multimedialnych leżą po stronie organizatora albo osoby wskazanej w decyzji lub rozkazie. Należą do nich m.in. sporządzenie stosownych instrukcji i wykazów.

Decyzja precyzuje również zasady realizacji napraw, konserwacji oraz ewidencji sprzętu kwaterunkowego oraz urządzeń do przetwarzania obrazu i dźwięku, będących na wyposażeniu pomieszczeń specjalnych i specjalnych stref ochronnych. Naprawy i konserwacje sprzętu teleinformatycznego mają być prowadzone zgodnie z dokumentacją bezpieczeństwa systemów teleinformatycznych.

Sposób wprowadzania zmian i informowania przez MON

Redakcje Defence24 i CyberDefence24 w maju 2020 roku zwracały się z pytaniami od resortu obrony narodowej o kwestie związane z zasadami posługiwania się smartfonami przez personel sił zbrojnych i pracowników resortu. Wówczas CO MON przedstawiło nam odpowiedź, którą cytujemy w całości poniżej.

Uprzejmie informujemy, że Ministerstwo Obrony Narodowej nie planuje obecnie wprowadzenia zmian zasad korzystania ze smartfonów czy innych urządzeń mobilnych. W celu ochrony przed zagrożeniami wynikającymi z nieumiejętnego posługiwania się telefonami komórkowymi, smartfonami czy innymi urządzeniami mobilnymi resort obrony narodowej wydał wytyczne dotyczące bezpiecznego i rozważnego korzystania z takich urządzeń. Powstał również poradnik żołnierza żelaznej dywizji - „Bezpieczeństwo w sieci”, który ma na celu uświadomić , jakiego rodzaju zagrożenia płyną z korzystania z najpopularniejszych aplikacji, mediów społecznościowych oraz komunikatorów, które odgrywają coraz większą role w naszym życiu. W poradniku można dowiedzieć się w jaki sposób, krok po kroku, bezpiecznie korzystać z aplikacji na komputerze oraz smartfonie. Dodatkowo, nasi użytkownicy informowani są na bieżąco o występujących błędach i lukach systemu. Istnieje również całodobowa pomoc gdzie należy zgłaszać wszystkie nieprawidłowości związane z użytkowaniem urządzeń. Co ważne, w resorcie obrony narodowej istnieją wyznaczone strefy z ograniczeniami lub całkowitym zakazem używania telefonów komórkowych. Takie obostrzenia obowiązują również podczas ćwiczeń wojskowych. Należy jednak podkreślić, że Ministerstwo Obrony Narodowej stawia przede wszystkim na edukację i podniesienie świadomości o zagrożeniach w sieci, o pojawiających się fake newsach, hackowaniu czy dezinformacji.

WIDEO: Polska broń atomowa? Wschód NATO potrzebuje bomby | Skaner